阿里云国际站ATT&CK 多产品安全实践-阿里云(云淘科技)

本文根据MITRE ATT&CK的Cloud Matrix攻防知识图谱的·解读,介绍如何在阿里云国际站上通过多产品的组合实践,加强您的云安全防护能力,更好地达到安全运营的效果。

阿里云国际站ATT&CK Cloud Matrix 安全实践导论

我希望可以通过这篇文章,可以换一个视角帮助大家梳理和理解基于MITRE ATT&CK Cloud Matrix模型要求,目前阿里云已经可以做到了哪些方面的安全防护,是通过什么云产品,什么样的方式去实现这块的防护。(这里我也会标注出哪些部分是我们已经系统集成良好不需要额外配置的功能,哪些部分可以提供框架平台但规则需要客户自定义配置的功能以及部分目前还没办法很好检测实现的功能)在我个人的理解中,Cloud Matrix更多的是一个知识库的存在。它的整体叙述框架和内容都是围绕着TTP(Tactics, Techniques and Procedures;战术, 技术与过程),怎么样去发现漏洞,怎么样去进行攻击的维度展开。整个网络攻防和安全形态一定是立体的。就是一个角度的攻击不可能只有一道门守护,如果它要达到最后攻击入侵的目的,它一定是前后遇到了几道不同的安全门的拦截,然后它打破了这些拦截,才能达到最终攻击成功的效果。但是我们云上的安全防护很大程度上是依托于各个产品的安全配置和加固,如果只是单纯的从TTP的角度去衡量,就比较难的和我们的云产品去进行mapping,会导致你有时候知道有这个问题,但是找不到可以去做加固的方向和具体实践方法。所以我这篇文章会基于ATT&CK Cloud Matrix的十一大模块,比如Initial Access初始访问,Execution执行等内容,和我们的实际云产品使用防护去进行对应,让更多的人知道如何通过现有的阿里云产品做好安全防护工作,也希望可以帮助大家从整体上对阿里云的安全防护能力有更深一步的理解。最后,我想说的一点是信息安全问题的本质就是“信任”,信息安全目标解决的是0(不值得信任)与1(值得信任)之间的广大灰度问题。不同的信任假设决定了安全方案的复杂程度和实施成本,安全需要找到某个自己可以接受的“信任点”,并在这个点上取得成本和效益的平衡。 ATT&CK 模型包含了所有的攻击模式和方法,但对绝大多数企业来说你不会遇到所有的攻击方式,你也不需要配置所有的安全防护措施。所以本篇内容不会特别深入到某些复杂攻击场景,也不会涉及到coding层面,但如果之后大家想对某些话题进行深入交流,欢迎随时联系我。

MITRE ATT&CK 攻防知识图谱

ATT&CK 模型是由MITRE公司于2013年创建的。它是基于MITRE公司所维护的全球最大的漏洞信息库CVE的基础上,总结入侵者入侵实战和漏洞利用的方法,从而形成详细的入侵知识库框架。ATT&CK模型也是最近几年最被广泛应用的攻防框架,目前汇聚了全球的安全社区贡献,基于历史实战的高级威胁入侵技术,战术(技战法),形成针对入侵行为描述及相应防御构建的通用语言和知识图谱。那整体的ATT&CK Enterprise模型,基本覆盖到了企业的全业务场景,里面有非常多的充实内容,可以参考下面的截图,但是可能字体很小,大家也可以在MITRE的官网查看。参考网址:https://attack.mitre.org/matrices/enterprise/ 我们这次ATT&CK 模型的讨论主要集中在云环境,但像线下IDC,应用程序等等部分这次先不在我们的讨论范围之内。所以我们主要基准的模型是MIRE ATT&CK Cloud Matrix模型, 不要看错啦。参考网址:https://attack.mitre.org/matrices/enterprise/cloud/

我们这次ATT&CK 模型的讨论主要集中在云环境,但像线下IDC,应用程序等等部分这次先不在我们的讨论范围之内。所以我们主要基准的模型是MIRE ATT&CK Cloud Matrix模型, 不要看错啦。参考网址:https://attack.mitre.org/matrices/enterprise/cloud/ 简单介绍下这个Matrix模型要怎么看,有的子项后面是可以扩展的,还包括更多细分项内容,由于版面有限,就不一一展开细分项,做一个截图示例如下:

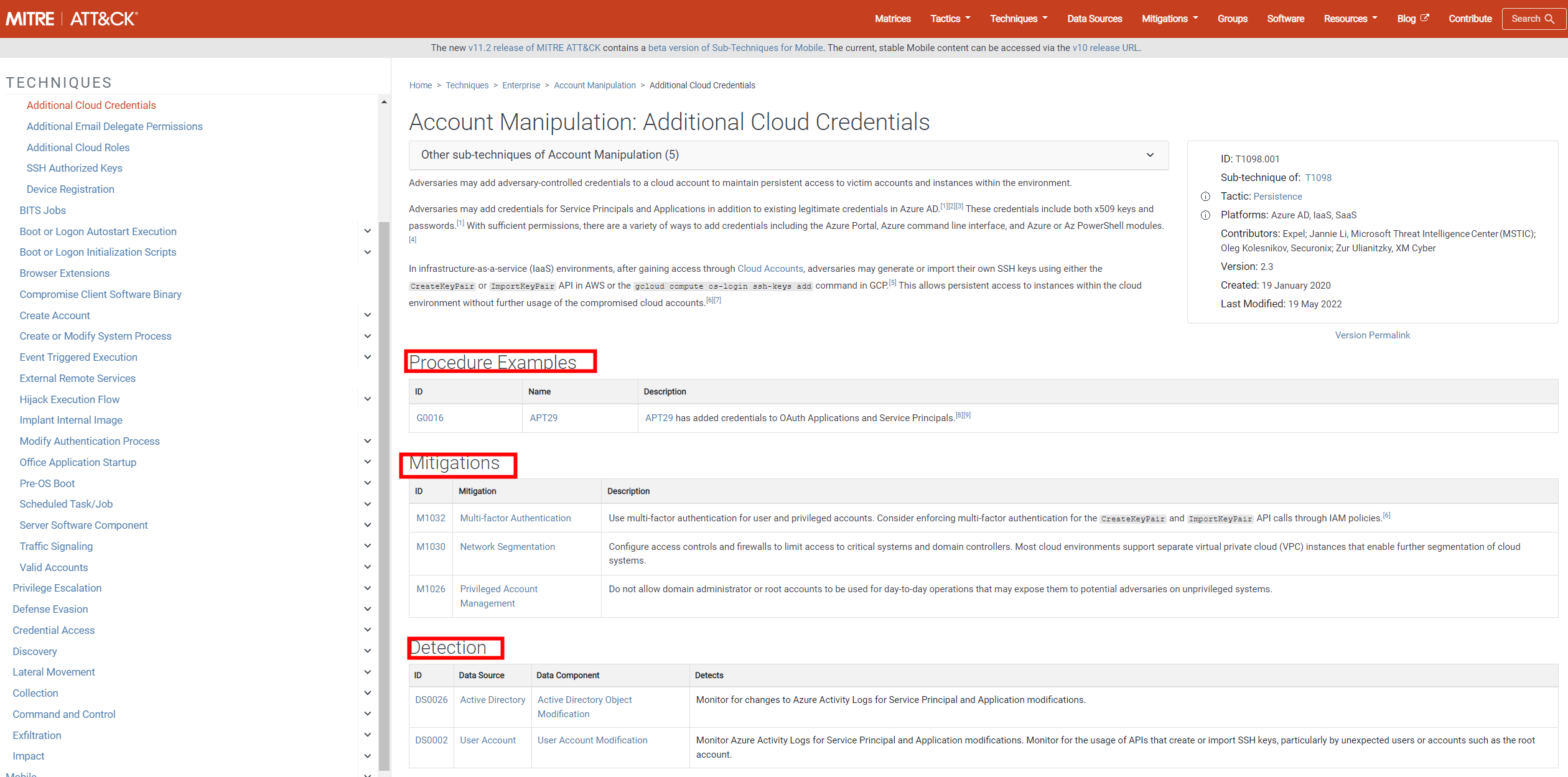

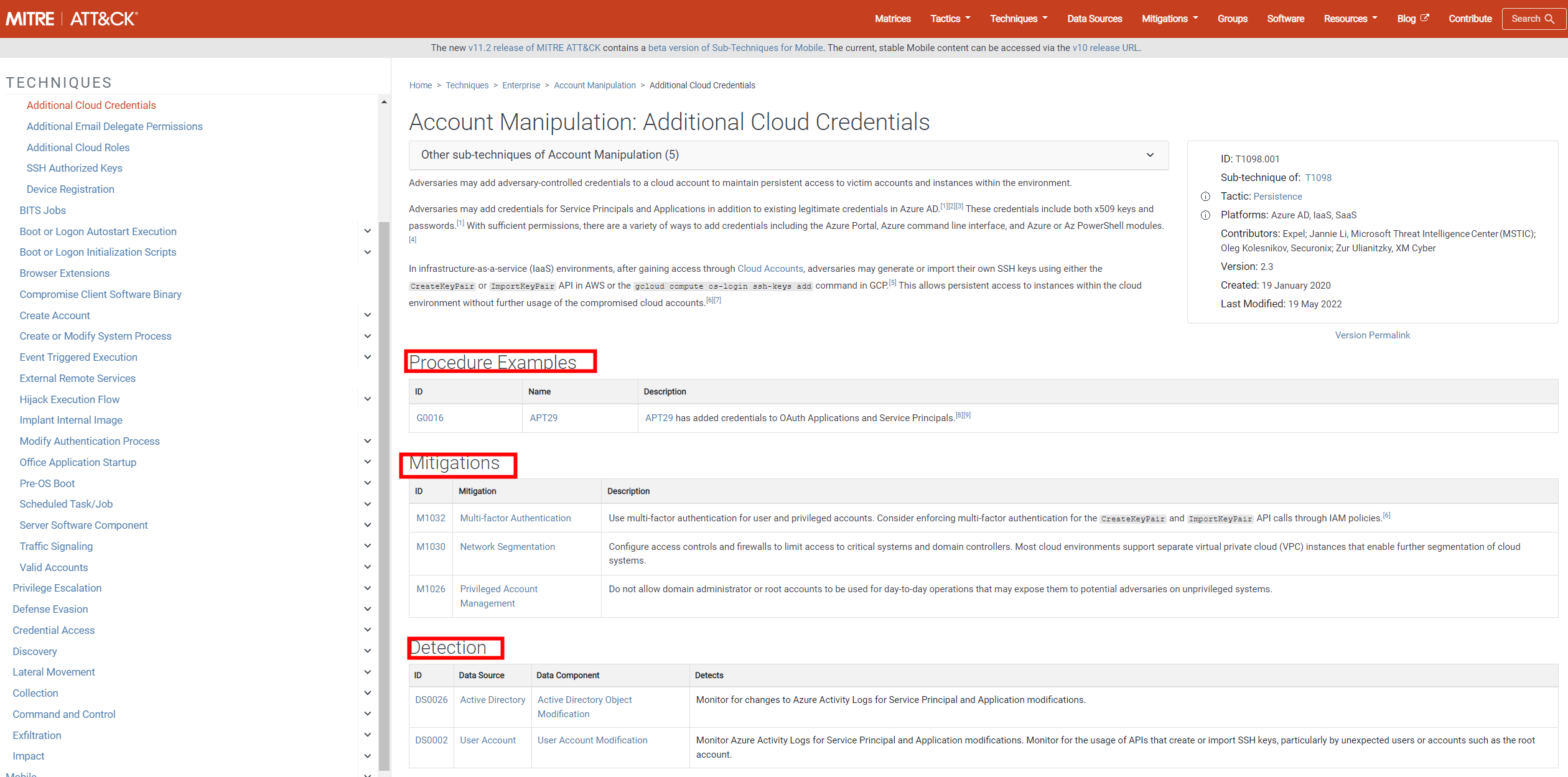

简单介绍下这个Matrix模型要怎么看,有的子项后面是可以扩展的,还包括更多细分项内容,由于版面有限,就不一一展开细分项,做一个截图示例如下: 然后点击具体的标题,是可以查看更详细的信息,包括整个概念的解释,样例,缓解措施,发现方法等等,如果有时间仔细研究下,还是可以有很多不错的收获的。这些内容官方已经整理合归档的很清晰,大家可以开心的查阅。

然后点击具体的标题,是可以查看更详细的信息,包括整个概念的解释,样例,缓解措施,发现方法等等,如果有时间仔细研究下,还是可以有很多不错的收获的。这些内容官方已经整理合归档的很清晰,大家可以开心的查阅。

阿里云国际站ATT&CK Cloud Matrix 安全实践 (云产品结合)

本篇的内容涉及到的云产品以阿里云国际站为主,去进行ATT&CK Cloud Matrix的解读,中国站会有一些产品的新功能发布更快一些,那这里就不一一涉及了。本篇内容还是先遵循ATT&CK Cloud Matrix的框架依次对每一部分进行解读,然后会重点说明相关的云产品和防御注解。那在最后也会把这次涉及的所有云产品做个汇总。希望可以帮到大家。

1. Initial Access 初始访问

所有的问题发生一定是由入口的,从源头去抓问题对我们来说永远都是一个值得考虑和实践的方式,下面是我整理出来在云上环境场景下可能涉及的初始访问情景,和一些相应产品防护配置建议 目前1-5项内容基本可以通过云产品去实现,但是后面4项相对发现成本更高,管控难度更大。具体内容可以参照下面表格中我整理的内容。

目前1-5项内容基本可以通过云产品去实现,但是后面4项相对发现成本更高,管控难度更大。具体内容可以参照下面表格中我整理的内容。

2. Execution 执行

命令只有通过不同方式输入,进行了执行,才能造成最终的影响。这部分内容其实是梳理出了常见的输入命令执行方式和途径,当然你可以说也会有一些涉及0-day漏洞的非常规入口,那个暂时不在讨论范围之内。

当然从云商的角度,对于自建堡垒机我们没办法做好很好的管控力度

当然从云商的角度,对于自建堡垒机我们没办法做好很好的管控力度

3. Persistence 持久化

这里持久化的概念更偏重于可能造成较长时间影响的后门等漏洞这方面,在实际场景中这方面内容也是比较难发现的,所以现在很多客户已经从镜像开始要做gold image去杜绝这种风险的可能性。

4. Privilege Escalation

权限提升

权限永远都是云上安全的重中之重,皇冠上的明珠。如果权限没有做到一个妥善的管理,会对整体的安全防御体系造成非常大的影响。

5. Credential Access

窃取凭证

凭证和权限一样都是非常重要的,只是权限更多是初始化或者控制台去配置,但是凭证更多可能存在保存不当的问题。

6. Defense Evasion

防御提升

这部分内容也是我们平时在安全工作的重点,可以最大限度的保障使用上的安全。

7. Discovery

探测

可能我在这部分把探测能做的事情归属的比较少,那其实是可以通过在操作审计 Actiontrail去发现类似的行为,但目前判断的难点在于你无法确定这是一个正常的查询还是可疑的查询,比如我用API读取一下资源信息,黑客会这么去做,但是我们正常的运维管理人员也可能这么去操作获取信息。在行为的发现上技术可以做到,结合意图去推断目前很难做到,也很难对这种通用行为设置告警。无法确认真实的意思表达也是检测过程中永恒的难点。

8. Collection

收集

现在越来越多的攻击者已经不是采用即时攻击的方式,而是在确认入侵途径有效的前提下,会花1-2月的时间收集环境内的具体信息,确认最有价值的攻击目标,再实施攻击行为。所以如果能够在攻击者未展开真正攻击的收集阶段及时发现入侵行为,可以有效提升整体的安全防御水平。

9. Impact

影响

影响这部分列举的大部分是可能对客户造成的实际影响,以及为了避免这种坏的影响发生,我们可以提前做哪些事情进行预防。安全有时候真的是无声的工作者,风平浪静可能已经是你在竭力守护之后的成果。

10. Lateral Movement 横向移动

横向移动的场景目前来说比较难防御,更多的考虑点在于效率与安全的平衡,内部如果做太多的安全管控,那么必然影响业务的使用效率,内部要想做到完全的“零信任”场景,还是需要跟业务一起共建。

11 Exfiltration 渗出

云账号之间的共享渗出还是可以通过类似操作审计去进行行为自定义发现,但是如果是下载在本地,在通过外部媒介渗出,就很难发现的。

安全云产品清单

最后把上面ATT&CK Cloud Matrix模型解读中主要涉及的安全云产品清单列一下,方便大家汇总查阅。当然我们的产品和功能也会越来越强大和完善,相信随着时间的推移,比如一年之后,又可以给大家更新出一份更强大的阿里云安全实践清单。

发表评论